Rooting vs. Jailbreaking

Jailbreaking dan rooting pada dasarnya sama saja. Keduanya digunakan

oleh orang-orang yang menginginkan kebebasan dan menentang sistem

operasi standar mereka. Kedua istilah ini sangat populer pada perangkat

mobile (smartphone/tablet). Bedanya, kedua istilah tersebut seringkali

dikaitkan dengan platform yang berbeda.

Rooting adalah istilah yang umumnya ditujukan untuk perangkat-perangkat berbasis Android (root adalah hak akses tertinggi pada sistem operasi berbasis Linux), sedangkan jailbreak

ditujukan untuk perangkat iOS seperti iPhone, iPod touch atau iPad

(namun pengguna iDevice sebenarnya dapat memperolah hak akses root

dengan jalan jailbreaking).

Rooting adalah istilah yang umumnya ditujukan untuk perangkat-perangkat berbasis Android (root adalah hak akses tertinggi pada sistem operasi berbasis Linux), sedangkan jailbreak

ditujukan untuk perangkat iOS seperti iPhone, iPod touch atau iPad

(namun pengguna iDevice sebenarnya dapat memperolah hak akses root

dengan jalan jailbreaking).Kebanyakan orang berpikir perbedaan antara kedua istilah tersebut hanya sebatas istilah atau perbedaan jenis perangkatnya saja. Dan seringkali orang salah menyebut/atau menukar kedua istilah tersebut. Namun secara teknis proses rooting dan jailbreak sama sekali berbeda.

Rooting adalah proses memperoleh hak akses root (” / “), hak akses tertinggi pada sistem operasi berbasis Linux. User root memiliki akses atas seluruh file system (UNIX). Dengan menjadi root, Anda dapat mengubah seluruh file pada sistem operasi. Sama halnya jika Anda menjadi akun administrator pada Windows. Pada sistem operasi berbasis Linux, misalnya Ubuntu, untuk menjadi root Anda bisa mengetik perintah

sudo (super user do) atau su pada Terminal.Jailbreak adalah proses memodifikasi perangkat lunak Apple (iOS) agar user/pengguna dapat mengakses file system UNIX secara keseluruhan, sama halnya dengan rooting.

Jadi, jailbreak adalah kombinasi dari rooting, proses menghindari ASLR dan melewati code signing untuk mengeksekusi kode-kode tertentu atau untuk menjalankan aplikasi yang biasanya tidak diijinkan oleh Apple (inilah alasan mengapa perilisan program jailbreak membutuhkan waktu yang cukup lama). Proses-proses tersebut tidak dibutuhkan pada Android, kecuali bagian memperoleh hak akses root nya.

Jailbreak sudah mencakup rooting. Tetapi Rooting tidak sama dengan jailbreak karena root adalah aspek penting dalam sistem operasi berbasis berbasis Linux. Ketika melakukan rooting pada Android, yang sebenarnya kita lakukan adalah mengaktifkan fungsi yang secara default telah di ‘soft’ disabled. Sedangkan pada proses jailbreak, kita (walaupun tidak selalu) diharuskan untuk memodifikasi bagian tertentu dari sistem operasi (kernel, dll).

Kedua konsep tersebut (jailbreak & rooting) sebenarnya bisa dipertukarkan bagi orang awam namun karena pengembangan Android bersifat open source, praktek keduanya tidak bisa disamakan pada sisi legalitas. Inilah satu alasan mengapa Apple melawan jailbreaking, dan mengapa beberapa OEM Android mengunci bootloader perangkat mereka, misalnya produk-produk dari Motorola atau HTC.

Kalau Apple mengunci iOS dan melawan jailbreaking untuk beberapa alasan, maka OEM Android mengunci bootloader (untuk membuka/melewati bootloader yang terenkripsi membutuhkan hak akses root) pada produk mereka untuk membuat pengguna membatalkan garansi mereka jika saja pengguna mencoba melakukan rooting (ingat Android bersifat open source, jadi bootloader adalah senjata dari vendor untuk pencegahan rooting).

Intinya, kalau Anda baru menggunakan iPhone atau Nexus selama dua hari, anggap saja kedua istilah tersebut sama. Walaupun lama-kelamaan Anda akan sadar sendiri perbedaan kedua istilah ini.

Beberapa hari (minggu) terakhir ini, saya banyak menerima ‘pasien’ yang terkena virus (worm tepatnya). Laptop dan flashdisk saudara, tetangga dan teman ternyata banyak yang terkena virus, yang setelah dicek, ternyata semuanya virusnya sejenis. Semua data di flashdisk juga tidak bisa dibuka atau tiba-tiba ‘hilang’ dari tampilan.

Beberapa hari (minggu) terakhir ini, saya banyak menerima ‘pasien’ yang terkena virus (worm tepatnya). Laptop dan flashdisk saudara, tetangga dan teman ternyata banyak yang terkena virus, yang setelah dicek, ternyata semuanya virusnya sejenis. Semua data di flashdisk juga tidak bisa dibuka atau tiba-tiba ‘hilang’ dari tampilan.Ketika USB flashdisk dimasukkan ke komputer yang terkena virus ini, langsung saja semua data di flashdisk tersebut berubah menjadi shortcut dan data didalamnya ‘hilang’. Setelah di periksa ternyata semuanya terkena virus (worm) yang identik (sama), yaitu sebuah script kecil yang merupakan kode program dalam bahasa Visual Basic (tepatnya Visual Basic Script atau VBS).

Nama worm ini berubah-ubah dan menggunakan nama acak, misalnya arejwygjro..vbs, uwpkhsaqup..vbs dan lainnya. Ketika virus ini sudah berjalan di komputer, maka begitu ada flashdisk yang dimasukkan, semua file dan folder didalamnya akan disembunyikan (hidden), dan akan diganti dengan shortcut yang namanya sama dengan nama file dan folder isi flashdisk tersebut, sehingga bagi yang kurang jeli merasa flashdisknya aman-aman saja. Tidak lupa dicopy-kan juga virusnya sendiri (sebuah file vbs) dengan nama acak seperti yang sudah saya sebutkan.

Mendeteksi Adanya virus VBS ini

Cara mendeteksi adanya virus ini cukup mudah. Gunakan saja sebuah software yang namanya Autoruns (software “wajib” yang harus dimiliki pengguna komputer sebenarnya). Ketika autoruns dijalankan, periksa Tab “Logon“, maka ketika disana ada aplikasi atau daftar file yang bertipe VBS di beberapa tempat (biasanya lebih dari 2 tempat), dan aktif (ada tanda centang), itu merupakan tanda kemungkinan besar komputer sudah terkena virus ini. Seperti diperllihatkan dalam gambar berikut.Sekedar untuk memastikan, masukkan saja flashdisk yang bersih (belum terkena virus) ke komputer tersebut. Jika didalam flashdisk file dan folder hilang dan berganti dengan shortcut-shortcut, maka dapat dipastika virus ini aktif (berjalan) di komputer. Jangan dilakukan jika tidak yakin akan hal ini atau banyak data penting di flashdisk.

Membasmi virus VBS

virus ini sebenarnya cukup mudah untuk dihapus, ikuti saja langkah berikut, dan pastikan program Autoruns sudah ada di komputer dan letakkan di lokasi yang nantinya mudah dibuka, misalnya drive D: atau C:. Langkah-langkanya:- Restart komputer, setelah itu tekan tombol F8 berkali-kali sampai muncul banyak pilihan (opsi) untuk masuk ke komputer (windows)

- Pilih “Safe Mode“. Panduan untuk bisa masuk ke Safe Mode ini juga bisa dibaca di tulisan saya sebelumnya Safe Mode, Manfaat dan Penggunaannya

- Setelah berhasil masuk Safe Mode, jika ada pilihan pengguna (User), pilih terlebih dahulu Administrator (biasanya tanpa password).

- Setelah masuk windows, cari program Autoruns yang sebelumnya sudah disiapkan, dan jalankan.

- Pilih tab “Logon” dan periksa daftar file yang merupakan file VBS. Hapus saja semua file vbs ini dari daftar (atau jika tidak ingin menghapus, bisa juga hanya dihilangkan tanda centangnya agar tidak otomatis berjalan di komputer)

- Setelah selesai, jika sebelum masuk Safe Mode ada beberapa user selain administrator, ulangi langkah 1 sampai 5 untuk pengguna (User) lain tersebut.

- Setelah itu restart kembali komputer, kali ini biarkan komputer masuk ke keadaan normal (bukan safe mode) dan harusnya virus sudah tidak aktif di komputer lagi. Jika sebelumnya dari Autoruns tidak dihapus, buka lagi autoruns dan hapus dari sini (kecuali jika ingin di koleksi)

Mengembalikan data di USB flashdisk

Setelah komputer sudah bersih dari virus ini, maka langkah selanjutnya adalah menghapus virus dan mengembalikan data-data di flashdisk jika ada. Langkah pertama adalah menghapus virus dan shortcut yang ada di flashdisk, baru kemudian mengembalikan datanya.- Tahan tombol SHIFT di komputer/laptop dan masukkan flashdisk. Menekan dan menahan tombol SHIFT adalah untuk pengamanan saja, memastikan agar tidak ada program di flashdisk yang langsung dijalankan tanpa sepengetahuan pengguna (autorun.inf)

- Setelah itu hapus semua file dan folder yang merupakan shortcut (silahkan melihat kolom TYPE di windows Explorer). Pastikan yang dihapus adalah shortcut, dan jangan sampai salah melakukan klik dua kali (membuka shortcut) tersebut.

- Untuk mengembalikan semua data yang disembunyikan virus, bisa menggunakan program buatan saya Hidden File Tool atau langsung melalui Command Prompt. Silahkan memilih salah satu atau jika dengan Hidden File Tool

ada yang tidak berhasil ditampilkan (misalnya nama file menggunakan

huruf unicode: Arabic, China, Jepang dll) bisa ditambahkan menggunakan Command Prompt.

- Menggunakan Hidden File Tool, klik tombol Browse dan pilih drive flashdisk. Selanjutnya klik tombol -=SEARCH=-. Setelah hasilnya ditampilkan, pilih semua semuanya (klik file yang paling atas, tekan dan tahan SHIFT dan klik file yang terakhir). Selanjutnya klik tombol APPLY, sehingga semua file dan folder di flashdisk akan muncul semua

- Menggunakan Command Prompt. Buka Command Prompt melalui Start Menu > Run dan tulis atau ketikkan:CMD lalu Enter. Atau melalui Start Menu > All Programs > Accessories > Command Prompt. Selanjutnya ketikkan huruf yang merupakan drive flashdisknya. Misalnya flashdisk ada di drive E, maka ketikkan E: (E diikuti tanda titik dua) dan tekan Enter. Setelah berhasil tampil E:\> di layar Command prompt, ketikkan perintah berikut: ATTRIB -S -H -R *.* /S /D kemudian tekan Enter.

Sistem Keamanan Jaringan Komputer

Pengertian Keamanan jaringan komputer adalah proses untuk mencegah dan mengidentifikasi penggunaan yang tidak sah dari jaringan komputer.

Langkah-langkah pencegahan membantu menghentikan pengguna yang tidak sah yang disebut “penyusup” untuk mengakses setiap bagian dari sistem jaringan komputer.

Tujuan Keamanan jaringan komputer adalah untuk mengantisipasi resiko jaringan komputer berupa bentuk ancaman fisik maupun logik baik langsung ataupun tidak langsung mengganggu aktivitas yang sedang berlangsung dalam jaringan komputer

Metode dan Aplikasi Sistem Keamanan Jaringan Komputer

Secara umum ada dua metode pada sistem keamanan jaringan komputer:

1. Metode yang digunakan untuk melindungi data saat transit jaringan

2. Metode kontrol paket yang transit ke jaringan

Sementara kedua metode ini secara drastis mempengaruhi trafik yang ke dan dari sebuah situs, namun tujuannya sangat berbeda.

1. Transit Keamanan

Tidak ada sistem yang digunakan untuk menyimpan data yang aman untuk transit ke jaringan publik. Beberapa metode tersedia untuk mengenkripsi trafik antara situs.

Ada Dua Aplikasi keamanan jaringan komputer secara umum adalah sebagai berikut:

Virtual Private Networks

Membangun sebuah jaringan privat dengan menggunakan TCP IP untuk mendukung tingkat yang lebih rendah dari stack TCP IP yang kedua. Dalam encapsulate form trafik IP dikirim di berbagai bentuk jaringan fisik. Setiap sistem yang melekat pada jaringan fisik mengimplementasikan standar untuk mengirim pesan IP pada link tersebut. Ada standar untuk transmisi paket IP di berbagai jenis link dan yang paling umum adalah Ethernet dan Point-to-Point link. Setelah menerima paket IP diberikan kepada lapisan yang lebih tinggi dari TCP IP stack untuk pemrosesan.

Ketika jaringan privat virtual dirancang, tingkat terendah protokol TCP IP dikembangkan dengan menggunakan sambungan TCP IP yang ada. Hal ini memberikan manfaat dalam hal transfer data yang aman hanya dengan satu langkah lebih jauh dengan VPN memungkinkan kontrol penuh atas lapisan fisik. Hal ini sepenuhnya dalam kekuasaan desainer jaringan mengenkripsi koneksi pada lapisan fisik. Dengan mengijinkan semua trafik dari jenis apa pun pada VPN akan dienkripsi pada lapisan aplikasi atau pada stack lapisan terendah. Manfaat utama dari VPN dengan menawarkan ruang privat addres dan juga menyediakan paket enkripsi atau translasi overhead harus dilakukan pada sistem terdedikasi untuk mengurangi beban yang ditempatkan pada mesin produksi.

Paket Level Enkripsi

Cara lain mengenkripsi trafik di lapisan yang lebih tinggi dalam stack TCP IP adalah level paket enkripsi. Sejumlah metode yang ada untuk otentikasi aman dan sesi enkripsi telnet dan relogin yang merupakan contoh dari enkripsi pada tingkat tertinggi dari tumpukan (lapisan aplikasi). Manfaat trafik enkripsi di lapisan yang lebih tinggi adalah urusan pemroses dengan VPN berkurang, kompatibilitas dengan aplikasi yang sedang berjalan tidak terpengaruh dan jauh lebih mudah untuk mengkompilasi program klien yang mendukung enkripsi lapisan aplikasi daripada untuk membangun VPN

Metode di atas memiliki dampak kinerja pada host, yang menerapkan protokol dan jaringan yang menghubungkan host. Cara termudah encapsulating atau mengubah paket menjadi bentuk baru membutuhkan waktu CPU dan menggunakan kapasitas jaringan tambahan. Enkripsi adalah proses CPU-intensif dan paket dienkripsi harus diisi dengan panjang yang seragam untuk jaminan kekokohan beberapa algoritma. Selanjutnya, kedua metode memiliki dampak pada area lain yang perlu dipertimbangkan sebelum pilihan apapun dibuat untuk yang terbaik pada kasus tertentu.

2. Regulasi Trafik

Bentuk yang paling umum dari keamanan jaringan komputer di Internet adalah regulasi trafik. Jika paket, yang melakukan sesuatu yang berbahaya ke host remote tidak pernah pergi ke sana, remote host akan tetap terpengaruh. Regulasi trafik menawarkan layar antara host dan remote site. Hal ini terjadi pada tiga daerah dasar : Router, Firewall dan host. Masing-masing menawarkan layanan serupa di berbagai titik dalam jaringan.

- Regulasi trafik Router

Setiap regulasi trafik yang terjadi pada server router atau terminal berdasarkan karakteristik paket. Hal ini tidak berisi aplikasi gateway tetapi berisi terjemahan alamat.

- Regulasi trafik Firewall

Dengan aplikasi trafik regulasi gateway penyaringan dilakukan

- Host regulasi trafik

Pada tujuan paket regulasi dilakukuan. Dalam trafik regulasi, host memainkan peran yang lebih kecil dengan munculnya penyaringan Router dan Firewall.

Daftar Filter dan akses

Mengatur paket aliran antara dua situs adalah konsep yang cukup sederhana di permukaan. Untuk setiap Router atau Firewall, hal ini tidaklah sulit untuk memutuskan untuk tidak meneruskan semua paket dari situs tertentu.

Beberapa teknik dasar sebagai berikut :

* Membatasi akses masuk tetapi tidak membatasi akses keluar

Semua paket dikirim ke soket tujuan UDP atau TCP. Dari remote host paket akan berusaha untuk mencapai salah satu port. Port ini diamati oleh aplikasi, yang memberi layanan seperti Mail Transfer, Pengiriman, Usenet News, waktu, Name Domain Service dan berbagai protokol Login. Hal ini penting untuk modern Router atau Firewall hanya untuk mengizinkan jenis paket melalui mesin tertentu yang menawarkan layanan tertentu. Upaya untuk mengirim jenis paket tidak akan diizinkan. Ini melindungi host internal tetapi masih memungkinkan semua paket untuk keluar.

* Masalah paket kembali

Kecuali remote user menggunakan aplikasi enkripsi aman misalnya S Key, Remote user tidak login ke dalam sistem. Dengan menggunakan telnet atau ftp pengguna dapat terhubung ke remote situs. Membatasi koneksi remote untuk satu jenis paket dan mengizinkan jenis koneksi keluar. Karena sifat interaktif dari protokol, mereka harus berkonsultasi dengan nomor port yang unik untuk digunakan setelah sambungan dibuat.

* Filter rute Dinamis

Pada situasi yang khusus terjadi, teknik baru ini menawarkan kemampuan untuk menambahkan set filter seluruh rute secara dinamis untuk sebuah remote site. Dengan menggunakan teknik ini, memungkinkan router secara otomatis mendeteksi aktivitas yang mencurigakan dan menolak akses mesin atau seluruh situs dalam waktu yang singkat. Pada kasus ini mencegah serangan apapun secara otomatis di situs.

Daftar Filter dan akses berlangsung pada ketiga jenis sistem meskipun yang paling umum terjadi pada router.

Kesimpulan

Ada dua jenis keamanan jaringan komputer yaitu keamanan Transit dan Regulasi Trafik ketika dikombinasikan dapat memberi jaminan bahwa informasi yang benar, aman diangkut ke tempat yang tepat.

Harus jelas bahwa ada persyaratan untuk memastikan bahwa host yang menerima informasi akan diproses dengan benar, ini menyangkut perihal keamanan host : Luasnya wilayah dan beragamnya sistem. Dengan pertumbuhan penggunaan bisnis Internet dengan cepat maka hal mutlak dan harus teritegral adalah sistem keamanan jaringan komputer.

Steganography

Bagi setiap orang mungkin belum mengenal apa sih steganography itu.. nah disini kita akan membahas tentang steganography dan cara kerja dari steganography itu sendiri……..

1. Mengenal Steganography

Selama ini kita lebih banyak mengenal

teknik pengamanan data yang berbasis kriptografi,seperti RSA. Teknik ini

menggunakan pendekatan pengacakan data yang hendak dipindahkan,

sehingga pihak yang tidak berkepentingan tidak dapat mengetahui

informasi yang terkandung di dalam data tersebut. Sebenarnya terdapat

pendekatan lain terhadap masalah pengamanan data, yaitu steganography

atau watermarking, dan masih banyak teknik lain yang mungkin hanya

digunakan dan diketahui segelintir orang. Steganography adalah teknik

pengamanan data dengan cara menyisipkan data yang hendak dirahasiakan ke

dalam data yang ukurannya lebih besar (data-carrier), tanpa mengubah

karakteristik data-carrier, sehingga pihak yang tidak berkepentingan

tidak dapat mengetahui data apa yang disisipkan tersebut.

2. Cara Kerja Steganografi

Steganografi merupakan salah satu cara

untuk menyembunyikan suatu pesan / data rahasia di dalam data atau pesan

lain yang tampak tidak mengandung apa-apa,kecuali bagi orang yang

mengerti kuncinya . Dalam bidang keamanan komputer, steganografi

digunakan untuk menyembunyikan data rahasia saat enkripsi tidak dapat

dilakukan atau bersamaan dengan enkripsi. Jadi, walaupun enkrip

siberhasil dipecahkan (decipher) pesan / data rahasia tetap tidak

terlihat.Selain itu, pada kriptografi pesan disembunyikan dengan

“diacak” sehingga pada kasus-kasus tertentu dapat dengan mudah

mengundang kecurigaan, sedangkan pada steganografi pesan “disamarkan”

dalam bentuk yang relatif “aman” sehingga tidak terjadi kecurigaan itu.

Steganografi dapat digunakan pada berbagai macam bentuk media, seperti

image, audio, dan video.

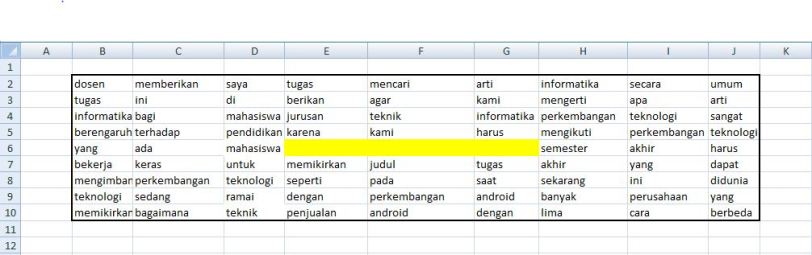

Nah………. dari penjelasan diatas sudah

mengerti kan apa itu steganography.. ini adalah contoh dari salah satu

steganography.coba tebak pesan apa yang terkandung dalam steganography

ini….

petunjuk :

rumus = =D2+D6+D10+H2+H6+H10

Nah.. dengan rumus diatas pesan apa yang tersampaikan dari tabel diatas…..??

Tidak ada komentar:

Posting Komentar